前言

实习两个月了都,本来第二个月有很多感触的,但是被国庆假期憋没了,只剩下一点了,随便写写吧,以一个新人的视角。

我是谁

第二个月的实习时间大部分都是在渗透测试,是针对企业的小程序,网站,app,c/s客户端等的渗透测试,不是开局一个登录框,拿到shell的工作,会提供部分账号,根据资产清单的ip/url来进行渗透测试。

所以这和hw、src那些渗透测试又有些不同,你不需要进行信息收集的工作,如果可以,还能让管理员把你的ip加到waf的白名单,算是低级难度的渗透测试。

经过大量的实践,算是了解和认清了自己的工作,逐渐改进了自己的方法论和形成了一套规范化的渗透测试流程。

逻辑漏洞的增删改点点点,抓包放包改包,有输入回显的地方就插插插,没有waf的直接上xray扫扫扫,渗透测试报告编写的整齐规范。

在工作过程中认识到这不过是一个重复搬砖的过程。

我能搬的砖别人也能搬,别人能搬的砖,我也能搬,搬的好不好取决于你的经验和熟练度。

挖洞的尽头是没有尽头。

我能做什么

说实话,有些事情我不是很理解,很多明明很多能够通过自动化来完成的事情,还要通过手工来完成。

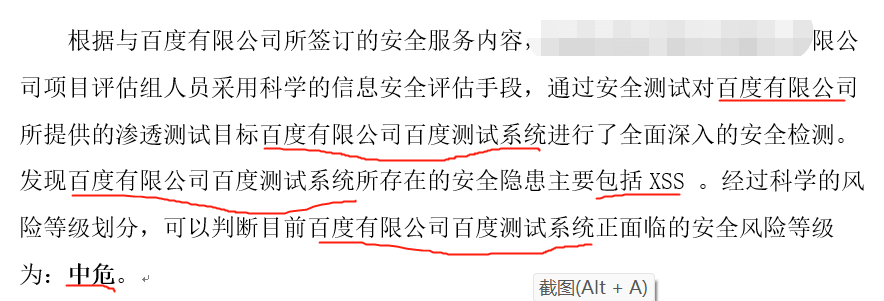

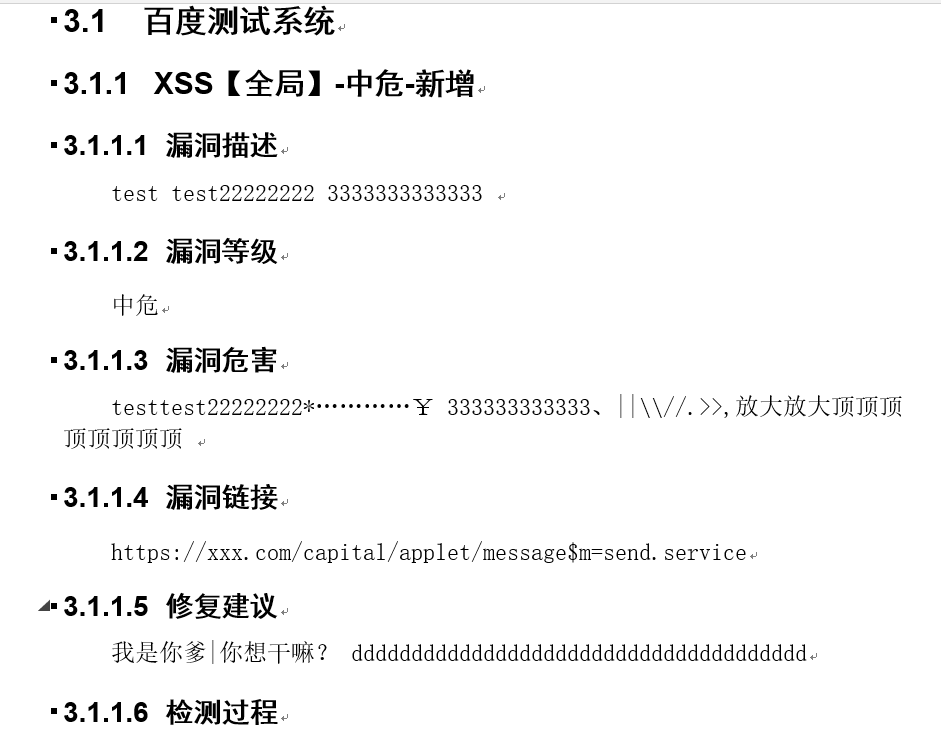

比如渗透测试报告的编写,这是一件很烦人的事,比如一个客户,存在十几个测试系统,每个系统都有那么几个漏洞。根据模板,需要修改渗透测试系统的名称,漏洞名称,漏洞数量,ctrl+c,ctrl+v漏洞说明、漏洞危害、修复建议。贴几张图你看看就懂了,画线部分都是需要修改的。

我寻思这渗透测试也不是第一天了,为什么就不能撸一个渗透测试报告自动生成工具,把时间浪费在编写渗透测试报告这件事上,浪费在规范格式这种事情上,真的无法理解。

所以在处理这件事上,我写了一个渗透测试报告自动生成脚本,只需填写模板docx文件,填写一些简单的配置信息,它就能快速的生成规范统一的报告,这大大的减少了工作量。

当然脚本自动化的程度取决于公司能不能用统一的渗透测试报告模板(吐槽)。

然后是针对逻辑漏洞的增删改,点点点,打算写一个类似xray的工具,通过被动扫描的方式,自动增删改一些数据包, 实现一些手工测试工作,当然了,现在的想法还不是很成熟,需要克服的困难很多,任重而道远,但是为了实现自动化渗透测试,还是要去做的。

后面会写一篇安服水漏洞的文章,帮助新人快速入门低级渗透测试,快速挖到漏洞交差。

总结

怎么说呢,立足当下吧,把简单的事做好。